「WAFを導入すべきか検討してほしい」と上司から突然言われて、困っていませんか?

Webサイトやアプリケーションを運営している企業にとって、セキュリティ対策は避けて通れない課題です。

しかし、専門用語が飛び交う中で「何から調べればいいのか」「本当に必要なのか」と戸惑うのは当然のことです。

「ファイアウォールとの違いがわからない」「業者の説明が難しすぎる」「高額な製品を買って失敗したくない」――

そんな不安を抱えている方に向けて、この記事ではWAFの基礎知識から導入判断の基準、料金相場、業者選びのポイントまでを、専門知識がない方でも理解できるようにまとめました。

WAF導入の正解は、高価な製品を買うことではなく、自社の実態に合ったセキュリティ対策を選ぶことです。

この記事を読み終える頃には、「自社にWAFは必要か」を自信を持って判断でき、業者との会話でも対等に話せる知識が身につきます。

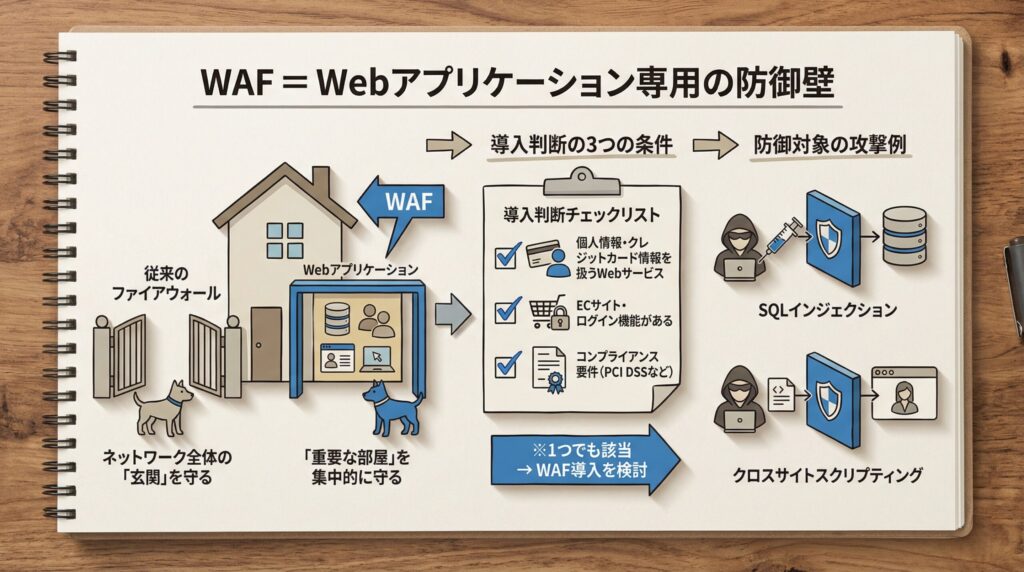

1. 結論:WAFは「Webアプリケーション専用の防御壁」―あなたの会社に必要かは3つの条件で判断できる

WAF(ワフ)とは、Web Application Firewall(ウェブアプリケーションファイアウォール)の略称で、Webサイトやアプリケーションを専門に守るセキュリティ対策なんです。

従来のファイアウォールがネットワーク全体の「玄関」を守るのに対し、WAFはWebアプリケーションという「重要な部屋」だけを集中的に守ります。

自社にWAFが必要かどうかは、以下の3つの条件で判断できます。

このうち1つでも当てはまれば、WAFの導入を検討すべきです。

1. 個人情報やクレジットカード情報を扱うWebサービスを運営している

2. ECサイトやログイン機能がある

3. 業界のコンプライアンス要件(PCI DSSなど)がある

これらに該当する場合、Webアプリケーションへの攻撃(SQLインジェクション、クロスサイトスクリプティングなど)を受けるリスクが高く、WAFによる防御が有効なんですよ。

2. そもそもWAF(ワフ)とは何か?―Webアプリケーション層を守る専門家

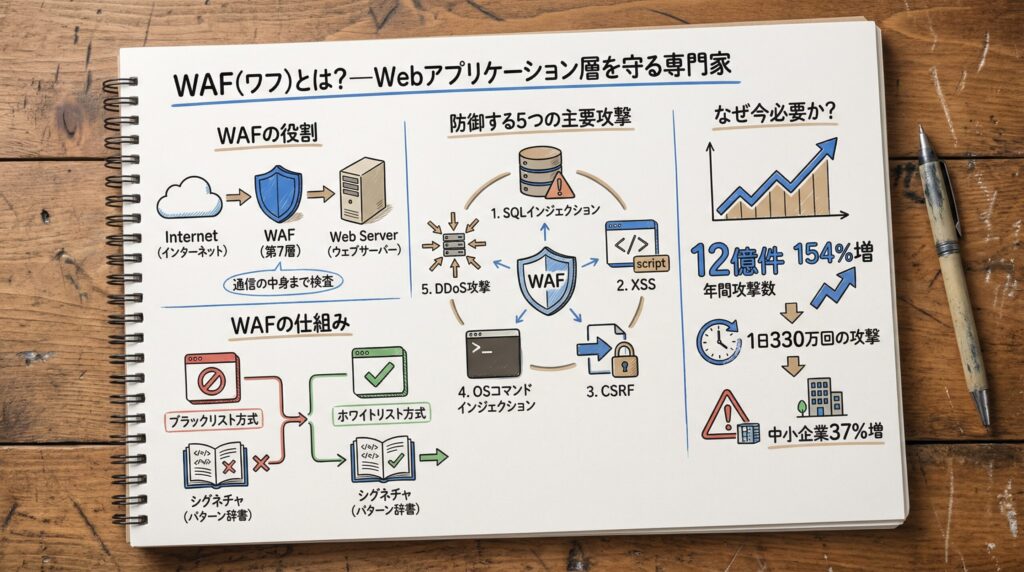

WAFは、Webサーバーとインターネットの間に立って、悪意のある通信をブロックする「防御壁」です。

専門的に言うと、OSI参照モデルの第7層(アプリケーション層)で動作し、HTTP/HTTPSという通信の中身を詳しく検査します。

従来のファイアウォールがIPアドレスやポート番号といった「誰が、どこから来たか」だけをチェックするのに対し、WAFは「何を送ってきたか」という通信の内容まで検査するんですよね。

これにより、正規の通信に見せかけた巧妙な攻撃も見抜くことができます。

2-1. WAFが防御する5つの代表的な攻撃

WAFが防いでくれる主な攻撃は、以下の5つです。

| 攻撃名 | 攻撃の概要 | 被害例 |

| SQLインジェクション | Webサイトの入力欄に不正なSQL文を挿入し、データベースに不正アクセス | 顧客情報・認証情報の漏洩、データの改ざん・削除 |

| クロスサイトスクリプティング(XSS) | Webページに悪意のあるスクリプトを埋め込み、ユーザーのブラウザで実行 | Cookie窃取、セッションハイジャック、フィッシング詐欺 |

| クロスサイトリクエストフォージェリ(CSRF) | ユーザーの意図しない操作を強制実行させる | 意図しない商品購入、パスワード変更 |

| OSコマンドインジェクション | Webサーバーに不正なOS命令を送り込む | サーバーの乗っ取り、ファイルの削除 |

| DDoS攻撃(アプリ層) | 大量のリクエストでサーバーに過剰な負荷をかける | サービス停止、ビジネス機会の損失 |

これらの攻撃が成功すると、顧客情報の漏洩やWebサイトの改ざん、サービス停止といった深刻な被害につながります。

2024年には、サイバー攻撃を受けた国内企業の平均被害額が1億7,000万円、ランサムウェアに感染した企業では2億2,000万円に達しているんです。

2-2. なぜ今WAFが必要なのか?―サイバー攻撃は前年比154%増の現実

Webアプリケーションを狙った攻撃は、年々増加しています。

2024年には年間約12億1,251万件の攻撃が検知され、これは1日あたり約330万回に相当します。

攻撃総数は前年比で154%増加し、過去最高を記録しました。

さらに深刻なのは、「うちは狙われない」という誤解です。

実際には、2024年に中小企業のランサムウェア被害件数が37%増加している一方で、大企業の被害件数は減少傾向にあります。

つまり、セキュリティ対策が手薄な中小企業こそが、攻撃者にとって「狙いやすいターゲット」になっているんですよね。

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2024」でも、ランサムウェアによる被害が1位を維持しており、Webアプリケーションの脆弱性を狙った攻撃が深刻化していることが示されています。

2-3. WAFの仕組み:シグネチャで攻撃パターンを見抜く

WAFは、「シグネチャ」と呼ばれる攻撃パターンの辞書を使って、通信が安全かどうかを判断します。

これは、ウイルス対策ソフトがウイルスの特徴を登録したデータベースを持つのと似た仕組みです。

検知方法には主に2つのタイプがあります。

ブラックリスト方式は、既知の悪意ある攻撃パターンをシグネチャとして登録し、それに一致する通信をブロックします。

幅広い攻撃に効率的に対応できますが、未知の攻撃(ゼロデイ攻撃)には対応できないという弱点があります。

ホワイトリスト方式は、正規のリクエストパターンのみを許可し、それ以外の通信はすべてブロックします。

未知の攻撃にも対応できる高いセキュリティレベルを実現できますが、正常な通信まで誤ってブロックしてしまう「誤検知」のリスクも高まります。

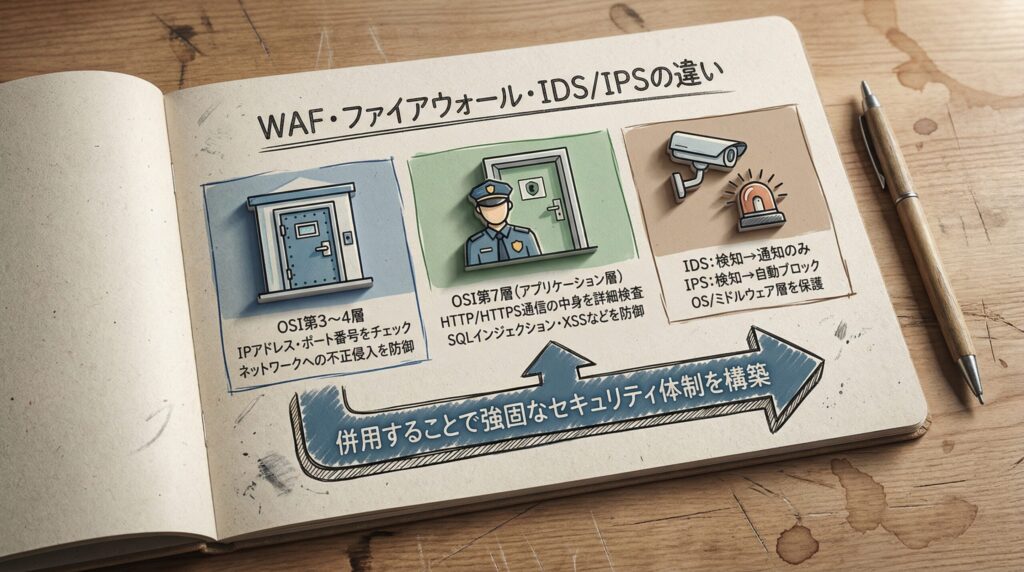

3. WAFとファイアウォール、IDS/IPSの違い―守る「場所」が違う

「WAFを導入すれば、ファイアウォールは不要になるんですか?」という質問をよく聞きますが、答えは「いいえ」です。

WAF、ファイアウォール、IDS/IPSは、それぞれ守る「場所」が違うため、併用することで強固なセキュリティ体制を構築できます。

イメージとしては、ファイアウォールが「建物の玄関」でIDチェックをするのに対し、WAFは「重要な部屋」の前で持ち物検査をする専門ガードマンのようなものです。

どちらか一方だけでは、防御に穴ができてしまうんですよね。

3-1. ファイアウォールとの違いを表で比較

従来のファイアウォールは、正規のHTTP/HTTPS通信(ポート80/443)であれば通過を許可します。

しかし、その通信の中身に悪意のあるSQL文やスクリプトが含まれていても、ファイアウォールだけでは検知できません。そこでWAFが必要になるんです。

| 比較項目 | ファイアウォール | WAF |

| 動作層 | OSI第3〜4層(ネットワーク/トランスポート層) | OSI第7層(アプリケーション層) |

| 検査対象 | IPアドレス、ポート番号、プロトコル、通信方向 | HTTP/HTTPSリクエストの内容(ヘッダー、ボディ、Cookie) |

| 検査の深さ | パケットのヘッダー情報のみ | 通信の中身(ペイロード)まで詳細に検査 |

| 防御対象 | ネットワークへの不正侵入全般 | Webアプリケーションの脆弱性を狙う攻撃 |

| 防御できる攻撃 | ポートスキャン、不正なIPからのアクセス | SQLインジェクション、XSS、CSRF、OSコマンドインジェクション |

3-2. IDS/IPSとの違い―検知と防御、どこまでやるかの違い

IDS/IPSもセキュリティ対策として重要ですが、WAFとは役割が異なります。

| 比較項目 | IDS | IPS | WAF |

| 役割 | 不正侵入の検知と通知 | 不正侵入の検知と防御 | Webアプリケーション攻撃の防御 |

| 動作 | 監視してアラートを発するのみ | 監視して自動ブロック | 監視して自動ブロック |

| 保護対象 | OS、ミドルウェア、ネットワーク層 | OS、ミドルウェア、ネットワーク層 | Webアプリケーション層 |

| 防御できる攻撃 | OS/ミドルウェアへの不正アクセス | OS/ミドルウェアへの不正アクセス、DDoS攻撃、SYNフラッド攻撃 | SQLインジェクション、XSS、DDoS攻撃(アプリ層) |

IDS(不正侵入検知システム) は、攻撃を検知すると管理者に通知しますが、攻撃そのものは防ぎません。

IPS(不正侵入防御システム) は、検知と同時に自動的にブロックする点でWAFと似ていますが、保護する対象がOSやミドルウェアといったプラットフォーム層に限定されます。

WAFはWebアプリケーション層に特化しているため、IPS/IDSでは防げないWebアプリケーション固有の攻撃(SQLインジェクション、XSSなど)に対応できるんですよね。

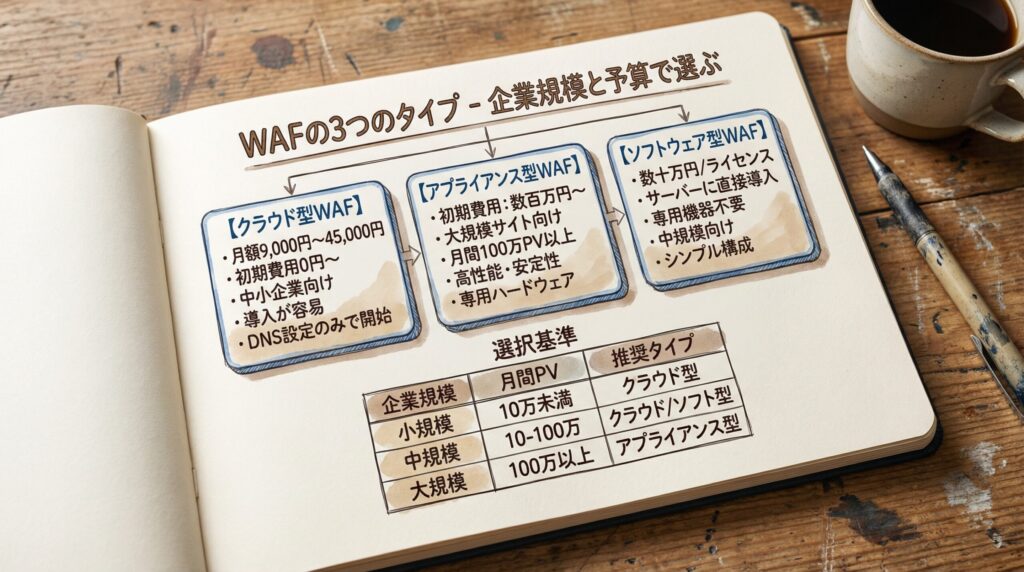

4. WAFは3つのタイプから選ぶ―クラウド型、アプライアンス型、ソフトウェア型

WAFには、クラウド型、アプライアンス型、ソフトウェア型の3つのタイプがあります。

どれが一番優れているというわけではなく、企業の規模や予算、運用体制によって最適なタイプが変わります。

「高ければ良い」「安ければダメ」というわけでもないため、自社の実態に合ったものを選ぶことが重要なんです。

4-1. クラウド型WAF―中小企業なら月額9,000円から始められる手軽さ

クラウド型WAFは、インターネット経由でサービスとして提供されるタイプです。

専用機器の購入が不要で、DNS設定を変更するだけで導入できる手軽さが最大の魅力です。

料金相場は、初期費用0円〜数十万円、月額9,000円〜45,000円程度。

AWS WAFの場合、Web ACL(アクセス制御リスト)が月額5ドル、ルールが1つあたり月額1ドル、リクエスト100万件ごとに0.60ドルという従量課金制です。

| 項目 | AWS WAFの料金(例) |

| Web ACL | 月額5.00ドル/ACL |

| ルール | 月額1.00ドル/ルール |

| リクエスト | 100万リクエストごとに0.60ドル |

| 初期費用 | 0円 |

メリットは、導入が容易で、シグネチャの自動更新により常に最新の脅威に対応できること。

運用負荷が低く、トラフィック量に応じて柔軟にスケールできる点も魅力です。

デメリットは、月額費用が継続的に発生することと、ベンダーに依存するためカスタマイズの自由度が低い場合があることです。

4-2. アプライアンス型WAF―大規模サイトなら高性能な専用機器

アプライアンス型WAFは、専用のハードウェア機器をWebサーバーの前段に設置するタイプです。

大規模サイトや金融機関など、高いパフォーマンスと安定性が求められる環境に適しています。

料金相場は、初期費用が数百万円〜1千万円以上、これに加えて年間ライセンス更新費用が別途発生します。

メリットは、高性能で複数のWebサーバーに対応可能なこと。

Webサーバーのパフォーマンスに影響を与えにくく、大規模な環境でも安定して動作します。

デメリットは、高額な初期投資が必要なことと、運用に高度なセキュリティ専門知識を持つ人材が必要なことです。

月間数百万PV以上の大規模サイトでない限り、費用対効果が見合わない場合が多いんですよね。

4-3. ソフトウェア型WAF―サーバーに直接インストールする選択肢

ソフトウェア型WAFは、Webサーバーに直接インストールして使用するタイプです。

専用機器が不要で、既存のサーバー環境にWAF機能を追加できます。

料金相場は、1ライセンスあたり数十万円程度、これに加えて年間ライセンス更新費用が必要です。

メリットは、専用機器の購入が不要で初期費用を抑えられること。シンプルな構成で導入できる点が利点です。

デメリットは、Webサーバーのリソース(CPU、メモリ)を消費するため、パフォーマンスに影響を与える可能性があること。

また、Webサーバーの台数に応じてインストールや管理が必要で、運用負荷が増加することがあります。

4-4. どのタイプを選ぶべきか?―企業規模と予算で判断する

自社に合ったタイプを選ぶ際は、以下の表を参考にしてください。

| 企業規模 | 月間PV目安 | 予算 | 推奨タイプ | 理由 |

| 小規模 | 10万PV未満 | 初期費用を抑えたい | クラウド型 | 月額1万円程度から始められ、導入・運用が容易 |

| 中規模 | 10万〜100万PV | 柔軟に対応したい | クラウド型またはソフトウェア型 | トラフィック量に応じてスケール可能 |

| 大規模 | 100万PV以上 | 高性能が必要 | アプライアンス型 | 安定性とパフォーマンスを重視 |

迷ったらまずクラウド型の無料トライアルを試してみることをおすすめします。

AWS WAFやCloudflare WAFなど、多くのクラウド型WAFには無料枠やトライアル期間があるため、実際の動作を確認してから本格導入を判断できます。

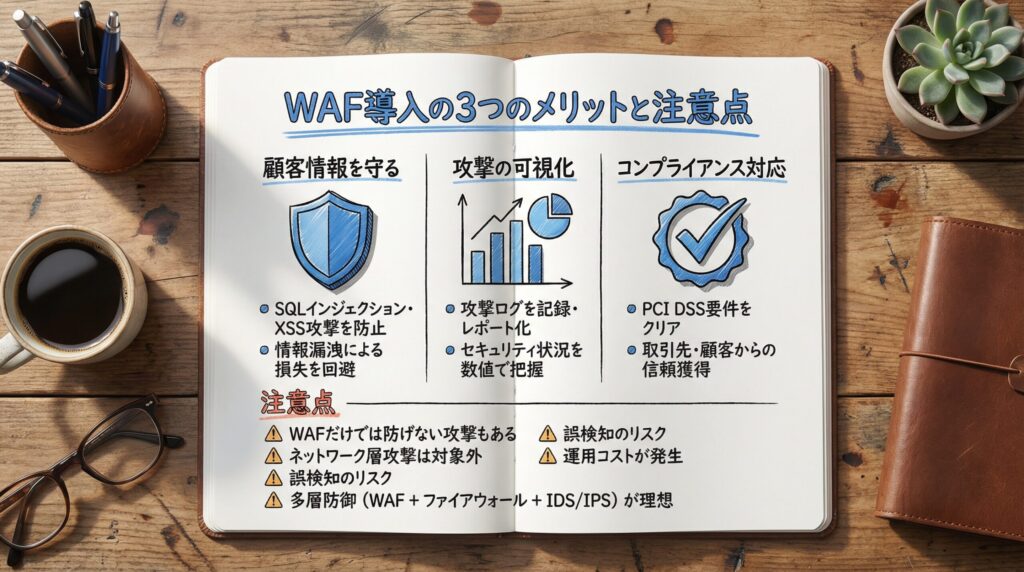

5. WAF導入の3つのメリット―情報漏洩防止だけじゃない

WAFを導入するメリットは、単に「攻撃を防ぐ」だけではありません。

セキュリティリスクの可視化、コンプライアンス対応、ビジネス継続性の確保という、経営レベルでの価値も提供してくれるんです。

5-1. メリット①:Webアプリケーション攻撃から顧客情報を守る

最も直接的なメリットは、SQLインジェクションやXSSといった攻撃を防ぎ、顧客の個人情報やクレジットカード情報の漏洩を防止できることです。

2024年には、KADOKAWAがサイバー攻撃により約23億円の特別損失を計上し、スーパーマーケット「ゆめタウン」を運営するイズミもランサムウェア被害による復旧費用として約10億円を計上しました。

情報漏洩は、金銭的損失だけでなく、企業の信頼を一瞬で失う重大なリスクなんですよね。

WAFがあれば、こうした攻撃の多くを事前にブロックできます。完璧ではありませんが、「やるべきことをやった」という証明にもなります。

5-2. メリット②:攻撃の可視化で「今、何が起きているか」がわかる

WAFは攻撃を遮断するだけでなく、すべての攻撃をログとして記録します。

これにより、「どこから、どんな攻撃を受けているか」「どのルールが頻繁に発動しているか」といった情報をレポートで確認できるんです。

この可視化された情報は、セキュリティ戦略の策定に役立つだけでなく、上司や経営層への報告資料としても活用できます。

「今月は○○件の攻撃をブロックしました」という具体的な数字で、WAF導入の費用対効果を示せるんですよね。

5-3. メリット③:PCI DSSなどコンプライアンス要件をクリア

クレジットカード情報を扱う企業は、PCI DSS(Payment Card Industry Data Security Standard)という国際的なセキュリティ基準への対応が必須です。

WAF導入は、このPCI DSSの要件の一つとして明記されています。

コンプライアンス要件をクリアすることは、法令遵守だけでなく、取引先や顧客からの信頼獲得にもつながります。

「当社はPCI DSSに準拠しています」と言えることは、ビジネス上の大きなアドバンテージになるんです。

5-4. 見落としがちなデメリット―WAFだけでは防げない攻撃もある

WAFは強力なセキュリティ対策ですが、万能ではありません。

正直に言うと、WAFだけでは防げない攻撃も存在します。

WAFはWebアプリケーション層に特化しているため、ネットワーク層での攻撃(ポートスキャン、不正なIPからの直接アクセスなど)は防げません。

また、誤検知のリスクもあります。

セキュリティレベルを厳しく設定しすぎると、正常な通信まで誤ってブロックしてしまい、ユーザーに不便をかける可能性があるんですよね。

さらに、運用コストも見落とせません。

シグネチャの更新、誤検知への対応、ログの監視など、継続的な運用作業が発生します。

だからこそ、WAF + ファイアウォール + IDS/IPSの多層防御が理想なんです。

それぞれが得意な領域で防御することで、セキュリティの穴を最小限に抑えられます。

6. WAFの料金相場―タイプ別の初期費用と月額費用

「で、結局いくらかかるんですか?」――

これが最も気になるポイントですよね。WAFの料金は、タイプによって大きく異なります。

| タイプ | 初期費用 | 月額費用 | 年間総額目安 |

| クラウド型 | 0円〜数十万円 | 9,000円〜45,000円 | 約11万円〜54万円 |

| アプライアンス型 | 数百万円〜1千万円以上 | ― | 数百万円〜 (年間ライセンス別途) |

| ソフトウェア型 | 数十万円 | ― | 数十万円〜 (年間更新費用別途) |

クラウド型は、トラフィック量、必要な機能(Bot Control、CAPTCHAなどの追加機能)、サポート体制によって価格が変動します。

例えば、AWS WAFで基本的なルールを5つ設定し、月間100万リクエストを処理する場合、月額費用は約1,000円程度(5ドル+5ドル+0.60ドル)から始められます。

アプライアンス型は、処理能力(スループット)や同時接続数によって価格が大きく変わります。

高性能なモデルでは1千万円を超えることも珍しくありません。

ソフトウェア型は、ライセンス買い切り型または年間サブスクリプション型があり、Webサーバーの台数に応じて費用が増えます。

「高すぎる見積もり」を見抜くコツは、最低3社から相見積もりを取り、この相場表と比較すること。

不要な機能(Bot Control、CAPTCHAなど)が含まれていないかも確認してください。

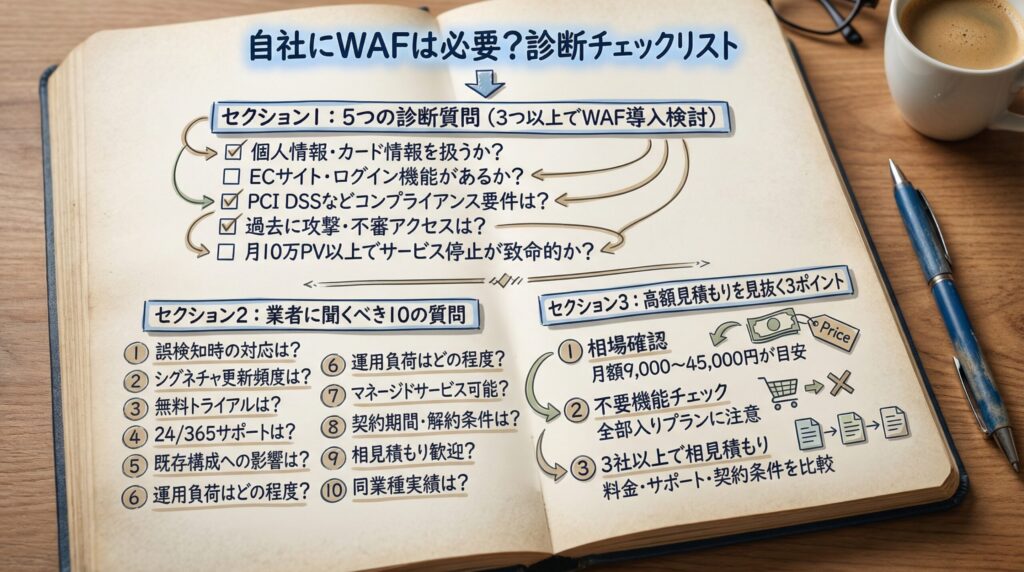

7. 自社にWAFは本当に必要?5つの質問で自己診断

「うちの会社にWAFは本当に必要なのか?」――

この疑問に、明確な答えを出しましょう。

以下の5つの質問に答えてください。

3つ以上当てはまれば、WAFの導入を検討すべきです。

7-1. チェックリスト:この5つに当てはまるならWAFを検討すべき

□ 質問1 : 個人情報やクレジットカード情報を扱うWebサービスを運営していますか?

→ 該当する場合、情報漏洩のリスクが高く、WAFによる防御が有効です。

□ 質問2 : ECサイト、ログイン機能、会員制サイトを運営していますか?

→ これらは攻撃者にとって魅力的なターゲットです。SQLインジェクションやXSSの標的になりやすいため、WAFが推奨されます。

□ 質問3 : 業界のコンプライアンス要件(PCI DSSなど)がありますか?

→ PCI DSSなどの基準では、WAF導入が要件の一つとして明記されています。

□ 質問4 : 過去にセキュリティインシデントを経験した、または攻撃の兆候(不審なアクセスログなど)がありますか?

→ 既に攻撃を受けている、または狙われている可能性があります。早急な対策が必要です。

□ 質問5 : 月間10万PV以上のアクセスがあり、サービス停止が事業に大きな影響を与えますか?

→ トラフィックが多いサイトほど、DDoS攻撃などで狙われやすくなります。WAFによる防御でビジネス継続性を確保できます。

7-2. 業者に聞くべき10の質問―対等な会話をするために

WAFベンダーとの商談で、以下の質問をすることで、業者の本気度とサービスの質を見極められます。

1. 誤検知が発生した場合の対応方法は?

→ 24時間365日サポートがあるか、自動調整機能があるかを確認。

2. シグネチャの更新頻度と自動化の有無は?

→ 最新の脅威に対応できるよう、頻繁に更新されているかが重要。

3. 無料トライアル期間はあるか?

→ 実際の環境で動作確認できるかどうか。

4. サポート体制(24時間365日対応か)は?

→ トラブル発生時に迅速に対応してもらえるか。

5. 既存のWebサーバー構成に影響はないか?

→ 導入によるダウンタイムやパフォーマンスへの影響を確認。

6. 導入後の運用負荷(人的工数)はどの程度か?

→ 自社で対応できる範囲かを確認。

7. マネージドサービス(WafCharmなど)の利用は可能か?

→ 運用を外部委託できるかどうか。

8. 契約期間の縛りや解約条件は?

→ 最低契約期間、違約金の有無を確認。

9. 他社との料金比較(相見積もり)は歓迎されるか?

→ 透明性のある業者かどうかの判断材料。

10. 導入実績(同業種、同規模)はあるか?

→ 自社と似た環境での実績があれば安心。

7-3. 「高すぎる見積もり」を見抜く3つのポイント

見積もりを受け取ったら、以下の3つをチェックしてください。

ポイント①: 相場と比較する

クラウド型なら月額9,000円〜45,000円が目安です。

この範囲を大きく超える場合は、理由を確認しましょう。

ポイント②: 不要な機能が含まれていないか

Bot Control、CAPTCHA、不正アカウント作成防止などの追加機能は、必要に応じて有効化すれば良いものです。

最初から全部入りのプランを提案されても、実際には使わない可能性があります。

ポイント③: 複数社から相見積もりを取る

最低3社から見積もりを取り、料金だけでなくサポート内容や契約条件も比較してください。

極端に安い見積もりも要注意です。サポートが不十分な場合があります。

8. よくある質問(Q&A)

WAF導入を検討する際によく出る質問と、その回答をまとめました。

実務で役立つ具体的な情報を厳選しています。

8-1. Q1.WAFを導入すればファイアウォールは不要になりますか?

A. いいえ、WAFとファイアウォールは併用すべきです。

ファイアウォールはネットワーク層での不正アクセス(不正なIPアドレスからの接続、ポートスキャンなど)を防ぎ、WAFはWebアプリケーション層の攻撃(SQLインジェクション、XSSなど)を防ぎます。

どちらか一方だけでは防御に穴ができるため、多層防御が重要なんです。

建物に例えると、ファイアウォールが「玄関のセキュリティゲート」、WAFが「重要な部屋の専門ガード」のようなイメージですね。

8-2. Q2.無料のWAFはありますか?

A. AWS WAFやCloudflare WAFなど、一部のクラウド型WAFには無料枠やトライアル期間があります。

ただし、無料枠には機能制限(ルール数の上限、トラフィック量の制限など)があるため、本格的な運用には有料プランへの移行が必要です。

まずは無料トライアルで実際の動作を確認し、自社の環境に合うかを判断することをおすすめします。

無料だからといって機能が劣るわけではなく、小規模サイトなら十分実用的なんですよ。

8-3. Q3.WAFを導入すると、Webサイトの表示速度は遅くなりますか?

A. クラウド型WAFやアプライアンス型WAFの場合、影響はほとんどありません。

専用のインフラやハードウェアで処理するため、Webサーバーのパフォーマンスに影響を与えにくい設計になっています。

一方、ソフトウェア型WAFの場合、Webサーバーのリソース(CPU、メモリ)を消費するため、若干の影響が出る可能性があります。

ただし、適切にチューニングすれば、ユーザー体験に影響を与えるほどの遅延は発生しません。

むしろ、DDoS攻撃を防ぐことでサーバーの安定性が向上し、結果的にパフォーマンスが改善することもあるんですよね。

8-4. 403エラーが頻発する場合の対処法は?

A. WAFが正常な通信を誤検知してブロックしている可能性があります。

まずWAFのログを確認し、どのルールがブロックしているかを特定してください。

AWS WAFの場合、CloudWatch Logsで詳細なログを確認できます。

正規の通信であれば、該当ルールを調整(条件を緩和)するか、除外リスト(Exclusion Lists)に追加します。

誤検知への対応は運用上の課題ですが、マネージドサービス(WafCharmなど)を利用すれば、AIと専門家が自動で対応してくれるため、運用負荷を大幅に削減できます。

8-5. 中小企業でもWAFは必要ですか?

A. はい、規模に関わらず、Webサービスで個人情報やクレジットカード情報を扱っていればWAFの導入を検討すべきです。

実際、2024年には中小企業のランサムウェア被害が37%増加しており、「うちは狙われない」という誤解が最も危険なんです。

攻撃者は、セキュリティ対策が手薄な中小企業こそを狙います。

クラウド型WAFなら月額9,000円程度から始められるため、中小企業でも導入しやすくなっています。

情報漏洩が起きれば、数千万円〜数億円の損失になることを考えると、月額1万円程度の投資は決して高くないんですよね。

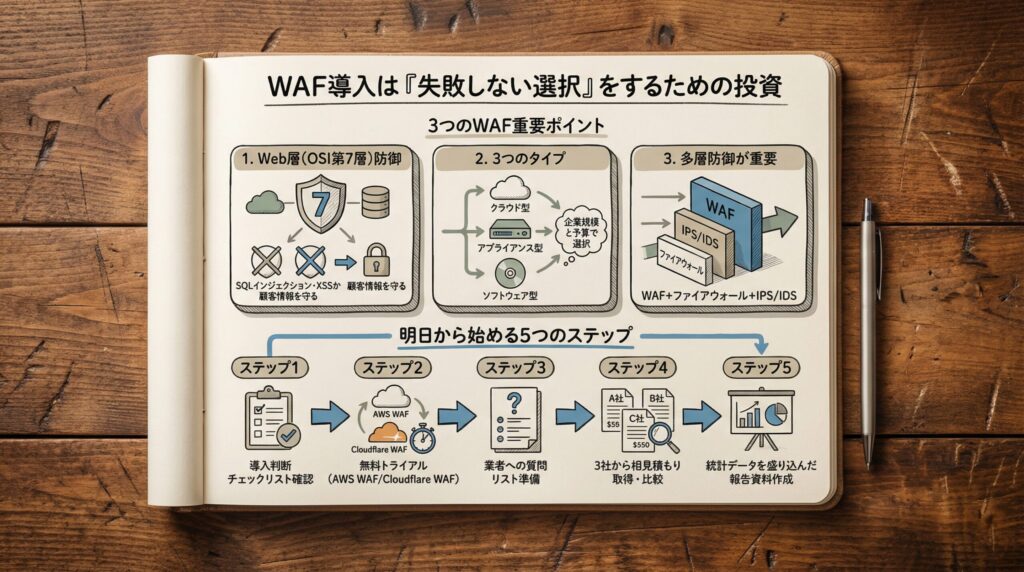

さいごに:WAF導入は「失敗しない選択」をするための投資

WAFとは、Webアプリケーションを専門に守るセキュリティ対策であり、ファイアウォールやIDS/IPSとは防御する層が異なります。

自社に必要かどうかは、個人情報を扱っているか、ECサイトやログイン機能があるか、コンプライアンス要件があるかの3つで判断できます。

この記事の重要ポイント3つを振り返りましょう。

– WAFはWebアプリケーション層(OSI第7層)での攻撃を防ぎ、SQLインジェクションやXSSなどから顧客情報を守る

– クラウド型、アプライアンス型、ソフトウェア型の3タイプがあり、企業規模と予算で選ぶ

– WAFだけでは完璧ではないため、ファイアウォールやIPS/IDSとの多層防御が重要

明日から始める具体的なNext Step

この記事を読み終えたあなたが、明日から実行できるアクションは以下の通りです:

– ステップ1 : 導入判断チェックリスト(第7章)で自社の必要性を確認する

– ステップ2 : AWS WAFやCloudflare WAFの無料トライアルで動作を確認する

– ステップ3 : 業者への質問リスト(第7章)を印刷し、商談に持参する

– ステップ4 : 最低3社から相見積もりを取り、料金相場(第6章)と比較する

– ステップ5 : 上司や経営層への報告資料に、統計データ(第2章)を盛り込む

セキュリティ対策はWAFだけでは完結しません。

ファイアウォールやVPN、バックアップ体制など、包括的な対策が必要です。

当サイトでは、中小企業向けのセキュリティ対策を分かりやすく解説した記事を多数公開しています。

また、「何から始めればいいかわからない」という場合は、専門家への相談もご検討ください。

コメント